“Se non ti piacciono i Virus, sei sul pianeta sbagliato”

Una lotta eterna tra guardie e ladri. Si può riassumere più o meno così la decennale evoluzione dei virus informatici e delle battaglie affrontate dalle grandi case di sicurezza informatica che, anno dopo anno, hanno cercato letteralmente di creare “cerotti”, per evitare disastri in sistemi pubblici e privati. Ma la storia di questi virus può essere fatta risalire addirittura agli anni ’70 del secolo scorso, quando i primi sistemi informatici videro la luce; da allora, il loro scopo è sempre stato lo stesso: distruggere PC; rubare dati sensibili; moltiplicarsi nelle reti come una piaga, insomma, cercando di passare alla storia come i malware più pericolosi mai creati. Dai virus classici, che necessitavano di un Host per funzionare, si è passati ai WORM, applicazioni in grado di replicarsi senza un Host e di muoversi attraverso le reti, per finire poi con i TROJANS, programmi che dichiaravano di avere una determinata funzione, ma che in realtà facevano ben altro, come ad esempio infettare hard disk o creare delle backdoor per prendere il controllo dei sistemi anche da remoto.

Il primo Virus a definirsi tale è stato CREEPER, nato nel 1971 con lo scopo di infettare i computer PDP-11, delle macchine collegate alla rete Arpanet, in pratica l’antenata dell’odierna rete internet. La sua caratteristica principale era il fastidioso messaggio che mostrava nelle macchine infettate “Sono la cosa più spaventosa (creeper appunto, ndr), prendimi se ci riesci.” Fu creato da Robert Thomas Morris, che lavorava alla BBN, la stessa azienda a cui si deve l’invenzione della posta elettronica. Per sopprimere CREEPER, fu creato REAPER, un programma veloce e letale che in poco tempo rese il virus soltanto un brutto ricordo.

Nel 1999 spunta fuori MELISSA. Questo nome intrigante nascondeva in realtà un temibile virus che si diffondeva tramite una macro di Word, mandata come allegato nelle mail con la scritta: “Ecco il documento che avevi chiesto”. Una volta aperto, il virus si replicava da solo e si auto spediva a tutti contatti della rubrica di posta. Grazie a questo escamotage, milioni di utenti domestici che utilizzavano Word 97-98 e Outlook 98 furono infettati dal virus, così anche colossi come Microsoft, Intel e Lucent furono costretti a sospendere temporaneamente i loro server di posta elettronica perché Melissa aveva devastato tutti i loro sistemi.

Dopo solo un anno, dalle Filippine arrivò un altro virus che divenne assai famoso: ILOVEYOU. Partito come un semplice progetto per una tesi di uno studente filippino di 24 anni, respinto però dalla sua università, il virus si diffuse inizialmente tramite allegato di posta elettronica. Il titolo della mail faceva pensare che il messaggio fosse una lettera d’amore da parte di un ammiratore segreto, ma – aprendo l’allegato – si dava via libera ad ILOVEYOU, che in rapida successione: si copiava da solo e si annidava in quasi tutte le cartelle dell’hard drive, aggiungeva nuove chiavi al registro di sistema senza alcun permesso, rimpiazzava copie di file con copie di sé stesso, si auto spediva da solo a tutti i contatti email e, dulcis in fundo, scaricava da solo ed eseguiva un programma chiamato WINBUGFIX.exe, atto a rubare tutte le password per spedirle automaticamente alla mail dell’hacker. Il danno fu estremo: 45 milioni di computer infettati e ben 10 miliardi di dollari di danni.

Sempre sul finire del 2001 ecco comparire un altro temibile antagonista, il KLEZ VIRUS, che purtroppo adottò – come i veri virus – una capacità che lo rese ancora più coriaceo: analogamente a quello dell’influenza, si presentò nella rete con vari ceppi, diversi tra loro e quindi ancora più difficili da individuare, perché Klez poteva comparire sia come trojan, che come worm o come virus classico. Il sistema di diffusione era simile a quello di Melissa, tramite email, ma stavolta c’era l’aggravante del sistema di spoofing. Cos’era lo spoofing? Klez semplicemente sceglieva un nome reale dalla rubrica dei contatti e mandava l’email a nome di quella persona, quindi magari poteva passare come un amico, il capo o una mail della fidanzata. Aprirne solo un paio infette, voleva dire per sempre addio ai vostri dati personali.

I successivi “Evil Twins” della rete furono rispettivamente CODE RED e CODE RED II, dei Worms che iniziarono ad infettare Windows NT e Windows 2000 nell’estate del 2001. Tramite una vulnerabilità di questi sistemi operativi infatti, Code Red poteva causare un problema enorme di overflow, sovraccaricando la memoria con una mole immensa di dati. Code Red attaccò anche i server della Casa Bianca, mandando in tilt tutti i computer con un potente attacco DDos. Ma non basta, perché una volta che un computer risultava infettato da questo virus, tramite backdoor poteva essere usato in remoto con qualsiasi livello di accesso, anche da amministratore, situazione potenzialmente ideale per compiere crimini informatici tranquillamente indisturbati, lasciando ignari di tutto i possessori originali della macchina.

Due anni dopo, nel 2003, fu la volta di SAPPHIRE, virus creato non per colpire i singoli utenti domestici, ma focalizzato più sul devasto in scala globale di reti informatiche sensibili e di buona parte dell’internet di allora. I primi a soccombere sotto gli attacchi del virus furono tutti gli sportelli bancomat della Bank of America, che vennero resi inutilizzabili, seguiti da tutti i servizi di polizia della città di Seattle, per finire col sistema elettronico della Continental Airlines, che rimase parzialmente paralizzato, facendo cancellare decine e decine di voli internazionali. Risultato complessivo: danni che ammontarono a circa 1 miliardo di dollari, per uno dei virus più veloci e letali che si siano mai diffusi sulla rete.

Dopo Sapphire, venne nel 2004 il momento di MYDOOM, nome piuttosto altisonante per questo worm che in sole due settimane creò danni devastanti soprattutto alle compagnie dei siti di ricerca del tempo. Il suo modus operandi era simile a quello dei predecessori: MyDoom cercava nei computer che aveva infettato gli indirizzi email per auto replicarsi da solo, mandando però al tempo stesso una serie precisa e potente di ricerca di queste email a tutti i search engine come Yahoo, Altavista e Lycos, che – incapaci di gestire una mole così immensa di richieste – finivano per crashare.

Anche la neonata Google, al tempo, fu vittima di questo worm e i suoi server rimasero irraggiungibili per parecchie ore.

Virus informatici occulti

A volte i programmatori di questi virus così letali rimangono ben celati alle autorità, ma a volte la polizia è riuscita a risalire agli autori. Fu il caso, ad esempio, dei famigerati virus SASSER e NETSKY, entrambi creati da un giovane 17enne tedesco, tale Sven Jaschan. Anche se i due virus avevano metodi differenti per colpire, la struttura del loro codice era abbastanza simile, il che rendeva quasi certo che provenissero dalla stessa persona.

Sasser attaccava i sistemi Windows sfruttando una vulnerabilità del sistema operativo, e – a differenza degli altri worm – non serviva nessuna mail; una volta infettato, il virus si replicava e cercava altre potenziali vittime scannerizzando altri indirizzi IP, contattandoli e istruendo il sistema operativo vittima a scaricare e installare il worm autonomamente.

Il sintomo più famoso era la quasi impossibilità di eseguire anche le azioni più semplici su una macchina infettata, addirittura per spegnerla si era costretti a staccare l’alimentazione. Netsky invece si propagava sempre tramite allegato nelle email, portando una serie di attacchi DoS e facendo collassare il sistema su se stesso. Nel 2005 si stima che circa il 25% dei computer connessi a Internet avessero contratto Netsky.

Il giovane Jaschan venne processato in Germania, ma essendo minorenne al tempo non andò in prigione, e rimase in libertà vigilata per quasi due anni.

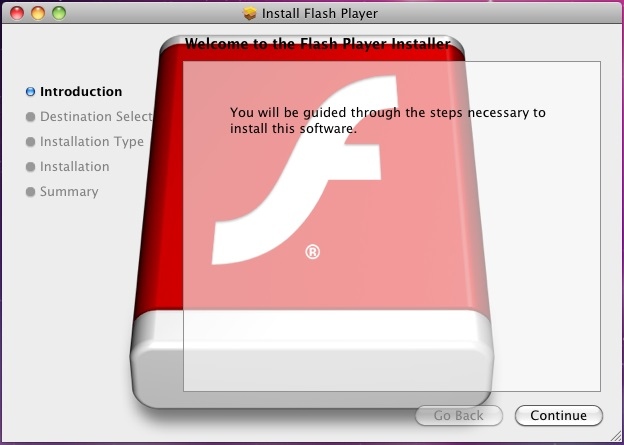

Usando un Mac le possibilità di contrarre virus informatici sono nulle? Sbagliato. A dimostrare il contrario è stato nel 2011 FLASHBACK, un Trojan che si spacciava per un innocuo installer del noto programma Flash, che come sappiamo ai tempi richiedeva frequenti aggiornamenti. Bastava avere Java installato sul proprio computer (chi non lo aveva?) e una volta che si visitavano determinati siti, tramite un semplice codice JavaScript, veniva scaricato sul Mac, aggiungendolo alla rete di altre macchine infette, in grado a loro volta di infettare altri Mac. La cosa buona era che il danno veniva circoscritto solo a un determinato User all’interno della macchina, ma il problema fu tale che anche nel quartier generale della Apple a Cupertino centinaia di Mac furono infettati, e si stima che fino a qualche anno fa Flashback si annidasse ancora in qualche mela morsicata.

Negli ultimi anni invece si è visto un notevole incremento dei Ransomware, ovvero dei particolari Trojan che – come suggerisce il nome stesso – taglieggiano i poveri utenti criptando i loro dati rubati, promettendo di restituirli solo dietro lauto riscatto.

Il più famoso virus di questa tipologia è stato CRYPTOLOCKER. Una volta contratto, tramite email o file eseguibile, questo scandagliava l’hard disk alla ricerca di dati sensibili come password, indirizzi email, numeri di carte, ma anche file word, foto e filmati, criptandoli con un complesso sistema RSA. Il virus poteva essere debellato facilmente ma la fregatura era che i file rimanevano comunque criptati, e per recuperarli di solito c’era sempre incluso un messaggio contente le istruzioni per il riscatto, da pagare rigorosamente entro un certo periodo di tempo, pena l’innalzamento dei soldi richiesti o la cancellazione definitiva dei dati.

Una volta che le agenzie governative risalirono agli autori del virus, stimarono un contagio di circa 500.000 unità in tutto il mondo, con un bottino di carte prepagate e BitCoin di svariati milioni di dollari.